› Forums › Entraide & Partage › Sites et Services › Censys – Le moteur de recherche de tout ce qui a une IPv4

- Ce sujet contient 0 réponse, 1 participant et a été mis à jour pour la dernière fois par

RaZor_Monst3r, le il y a 7 années et 6 mois.

RaZor_Monst3r, le il y a 7 années et 6 mois.

-

AuteurMessages

-

Il y a quelques semaines, des chercheurs en sécurité ont remarqué que pas mal de constructeurs de routeurs et d’objets connectés, utilisaient, probablement par paresse, les mêmes clés privées sur tout leur matériel.

Grâce à l’analyse du firmware de plus de 4 000 objets connectés (routeurs, caméras IP, téléphones VoIP…etc.) de 70 constructeurs différents (Cisco, General Electric, Huawei, Motorola, Seagate, Netgear, Zyxe, LinkSyst, D-Link, Trendnet…etc), ils ont extrait 580 clés privées et ont pu déterminer que ce trousseau correspondait à 6% de tous les appareils accessibles en SSH sur le web et 9% de tous les appareils accessibles en HTTPS sur le web.

230 clés sur 580 sont donc activement utilisées partout sur le web par tout un tas de matériel. 150 certificats sont utilisés par 3,2 millions de machines et 80 clés privées SSH sont utilisées par 0,9 million de machines.

Ça craint et cette négligence peut permettre à un attaquant d’usurper l’identité d’un de ces périphériques et donc de pousser un malware qui serait accepté comme légitime. Cette découverte a été publiée le 25 novembre dernier et les constructeurs ont déjà commencé à publier des mises à jour de leurs firmwares pour corriger ce problème de négligence.

Si je vous parle de ça, c’est que pour trouver ces chiffres impressionnants, les chercheurs ont utilisé un site plutôt cool : Censys.io

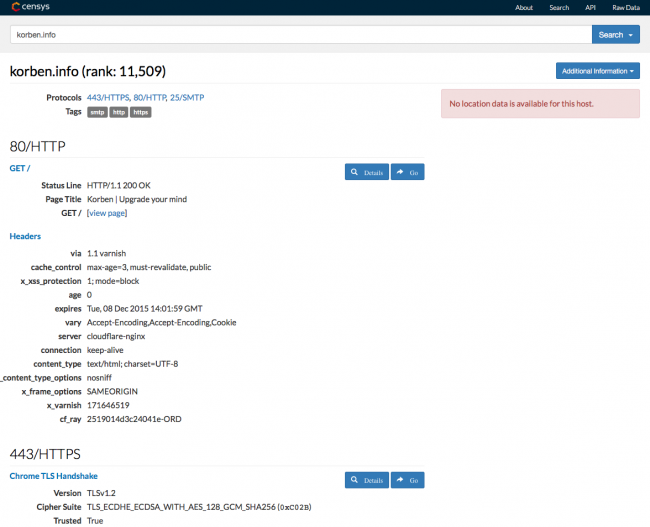

Censys est un moteur de recherche lancé par des chercheurs de l’Université du Michigan, qui collecte toutes les données qu’il peut sur les appareils connectés en IPv4 sur le net. Pour cela, il utilise le scanner de ports open source ZMap (+ ZGrab) et stocke tout ce qu’il récupère dans une base de données, qui est ensuite accessible via l’interface web, une API ou carrément des listings en texte brut à télécharger.

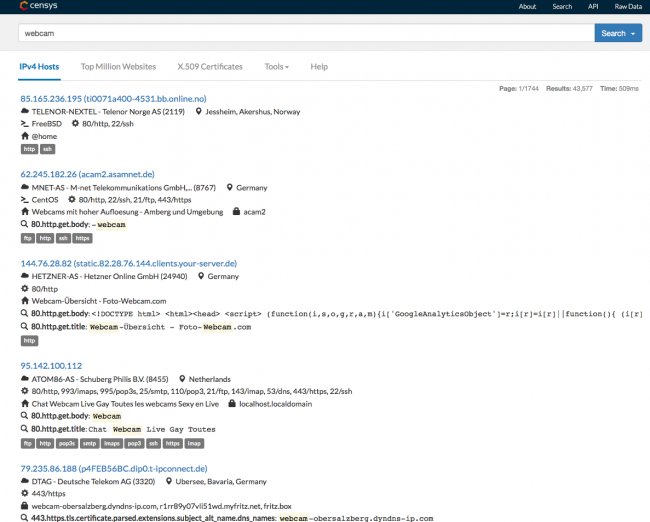

Vous pouvez faire des recherches par mots clés, par IP, par nom de domaine, par protocole utilisé, par certificat…etc. Les informations collectées sont d’ailleurs très complètes et peuvent servir à débusquer d’éventuels problèmes de sécurité.

Comme avec Shodan , on peut tomber sur pas mal de trucs ouverts aux 4 vents… Webcams, imprimantes, serveurs http, dns, smtp, systèmes téléphoniques, systèmes industriels ou encore des distributeurs de billets… Ce genre d’outil est malheureusement utilisé par les pirates pour trouver des cibles dès qu’une nouvelle faille pointe le bout de son nez, mais il permet aussi de déterminer la quantité de périphériques faillibles comme l’ont fait les chercheurs cités plus haut, ou de tester vos propres IP pour voir ce qu’il en ressort et corriger d’éventuels problèmes. Bref, comme d’habitude, un outil formidable 😉

-

AuteurMessages